Chưa có sản phẩm trong giỏ hàng.

Website truongthinh.info có bài Nghiên cứu: Thời điểm vàng để ngăn chặn mã độc sau khi hệ thống bị xâm nhập – Hầu hết mã độc tống tiền (ransomware) thường được triển khai 3 ngày sau khi hacker xâm nhập thành công vào hệ thống mạng của tổ chức.

Theo một hoạch toán được thực hành bởi công ty an ninh mạng quốc tế FireEye liên quan đến các cuộc tiến công ransomware lớn diễn trong khoảng thời gian từ năm 2017 đến 2019, hầu hết mã độc tống tiền (ransomware) thường được tiến hành 3 ngày sau khi hacker xâm nhập thành công vào hệ thống mạng của tổ chức. Ngoài ra, trong 75% các sự cố ransomware được FireEye ghi nhận, những kẻ tấn công có chiến thuật trì hoãn việc mã hóa hệ thống của nạn nhân và tận dụng quãng thời gian này để đánh cắp tin tức đăng nhập Domain Admin – dữ liệu mà tương lai chúng cũng có thể sử dụng để phân phối payload ransomware trên môi trường bị đột nhập với quy mô lớn hơn.

Gần đây, các tác nhân động hại phát tán ransomware cũng đã bắt đầu triển khai chiến thuật thu thập và khai thác dữ liệu của nạn nhân, sau đó sử dụng làm đòn bẩy để buộc họ trả tiền chuộc với mối dọa dẫm rò rỉ tin tức bị đánh cắp, khiến việc khắc phục hậu quả trở nên khó khăn hơn rất nhiều. Tuy nhiên chiến thuật này cũng tồn tại những kẽ hở.

Hoàn toàn có đủ thời gian để thiết lập giải pháp phòng vệ

Như đã nói, những kẻ khai thác ransomware thường triển khai payload độc hại sau tối thiểu 3 ngày, trong 75% mọi thứ các sự cố ransomware mà FireEye điều tra, do đó, đây cũng sẽ được xem là từ thời gian vàng để các tổ chức tiến hành biện pháp phòng vệ, giúp giảm thiểu nhiều nhất thiệt hại có thể xảy ra. Thậm chí còn có khả năng ngăn chặn việc triển khai ransomware nếu hàng ngũ an ninh mạng của tổ chức kia đã có đủ hiểu biết và trình độ đối phó với sự số bảo mật tương tự.

Trong một số trường hợp chống lại thành công, người ta phát hiện ra rằng các payload ransomware đã được đẩy vào hệ thống của nạn nhân, nhưng vẫn không thể được triển khai như bình thường.

Về cơ bản để đột nhập vào hệ thống mạng của nạn nhân, những kẻ khai thác ransomware thường sử dụng một số phương thức như RDP (trường hợp của mã độc LockerGoga), email lừa đảo với những liên kết hoặc tệp đính kèm độc hại (Ryuk) và tải xuống ứng dụng độc hại (Bitpaymer và DoppelPaymer) làm vectơ truyền nhiễm ban đầu.

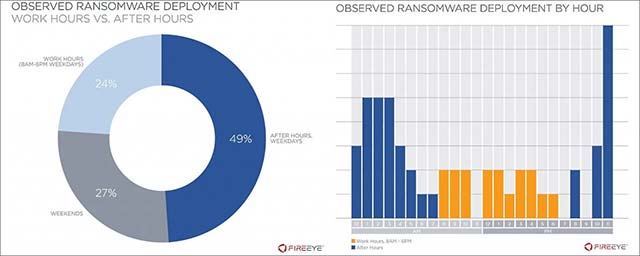

Thời điểm mã độc được tiến hành

Theo thông tin mà nhóm nghiên cứu của FireEye đã chỉ ra, trong đa số trường hợp (76%) ransomware bắt đầu mã hóa dữ liệu trên hệ thống của nạn nhân ngoài giờ làm việc hành chính, cụ thể là “vào cuối tuần hoặc trước 8:00 sáng/sau 6:00 tối các ngày trong tuần”, cùng theo đó có thể thay đổi linh hoạt theo lịch làm việc của nạn nhân.

Chiến thuật này cấp phép kẻ tấn công tránh được những hoạt động truy quét của hàng ngũ bảo mật hệ thống, đảm nói rằng những giải pháp ứng phó sự cố sẽ không thể được tiến hành kịp thời để ngăn chặn cuộc tấn công.

Để có thể bảo vệ hệ thống chống lại các cuộc tiến công ransomware theo mô-típ trên, FireEye khuyến cáo các tổ chức nên chặn đứng vectơ truyền nhiễm bằng cách thực thi các biện pháp xác thực đa yếu tố, lên kế hoạch kiểm tra hệ thống thường xuyên, cùng lúc sử dụng các giải pháp bảo mật và hệ thống email có khả năng phát hiện những chủng ứng dụng độc hại phổ biến như Trickbot, Emotet và Dridex.

Bên cạnh đó, các tổ chức cũng nên tiến hành kỹ thuật phân đoạn mạng, sao lưu thường xuyên, hạn chế quản trị viên cục bộ (Local Administrators), sử dụng mật khẩu duy nhất, và nhất là nâng cao kiến thức bảo mật của nhân viên hệ thống.

Xem thêm: cài win laptop quận tân bình vs cai lai win laptop tai nha quan 12 vs cai win pc quan 6 gia re vs

Từ khóa bài viết: truongthinh.info, thời điểm ransomware mã hóa dữ liệu, thời điểm vàng ngăn chặn ransomeware, mã độc tống tiến, ngăn chặn mã độc, ngăn chặn ransomware xâm nhập hệ thống, tấn công mạng

Bài viết Nghiên cứu: Thời điểm vàng để ngăn chặn mã độc sau khi hệ thống bị xâm nhập được tổng hợp và biên tập bởi: truongthinh.info. Mọi ý kiến đóng góp và phản hồi vui lòng gửi Liên Hệ cho truongthinh.info để điều chỉnh. truongthinh.info xin cảm ơn.